Datasikkerhet:

Industrielle nettverk– og cyberangrep

Vi tar en titt på tillitsbygging som et grunnlag for industrielle nettverk i henhold til sikkerhetsstandarden IEC 62443.

En av de store utfordringene det industrielle markedet står

overfor er den økende risikoen for cyberangrep på operativ teknologi.

Konsekvensene av slike angrep kan være omfattende og alvorlige, og

kompromittere strategiske nasjonale eiendeler som kraftdistribusjon og

transportnettverk, tap av inntekter fra produksjon og sette sikkerheten til

mennesker i fare gjennom potensiell eksponering for farlige stoffer.

Standarder

For å redusere disse risikoene har store bransjeaktører bidratt til utformingen av ISA/IEC 62443, et sett med standarder og tekniske spesifikasjoner beregnet på å imøtekomme sikkerhetsbehovene til industrielle automatiserings- og styresystemer (IACS) som bruker operativ teknologi.

For å beskytte operativ teknologi mot alvorlige konsekvenser av nettangrep krever standardene utvidete sikkerhetsprotokoller for å forhindre at feil oppstår. For eksempel, hvis en operatør blir sittende fast i maskineri, er det ikke akseptabelt å gjøre fire eller flere forsøk på å stoppe maskinen.

Komponenter

Av fire nivåer, er delen som er av mest interesse for halvlederprodusenter og brukere del fire, "Komponenter". Denne fokuserer på spesifikke sikkerhetsrelaterte krav til produkter og komponenter. Den dekker både det tekniske innholdet til disse produktene, så vel som prosessene som brukes for å administrere dem gjennom hele livssyklusen. IEC 62443-4-2, Tekniske sikkerhetskrav for IACS-komponenter, definerer tekniske krav til produkter eller komponenter.

Sikkerhetsnivåer

I tillegg til de tekniske kravene, definerer standarden også fem sikkerhetsnivåer, fra 0 til 4.

0: Ingen spesielle krav eller beskyttelse gitt

1: Beskyttelse mot utilsiktet eller uheldig misbruk

2: Beskyttelse mot forsettlig misbruk med enkle midler, med få ressurser, generelle ferdigheter som lav motivasjon

3: Beskyttelse mot forsettlig misbruk med sofistikerte midler med moderate ressurser, IACS-spesifikk kunnskap og moderat motivasjon

4: Beskyttelse mot forsettlig misbruk ved bruk av sofistikerte midler med omfattende ressurser, IACS-spesifikk kunnskap og høy motivasjon

Utover sikkerhetsnivåene definerer spesifikasjonen også syv grunnleggende krav.

- FR1 Identification and Authentication Control (IAC)

- FR2 Use Control (UC)

- FR3 System Integrity (SI)

- FR4 Data Confidentiality (DC)

- FR5 Restricted Data Flow (RDF)

- FR6 Timely Response to Events (TRE)

- FR7 Resource Availability (RA)

En enkel måte å forenkle de grunnleggende kravene på er å huske begrepet CIA, konfidensialitet, integritet, tilgjengelighet, som representerer alle syv.

For å hjelpe til med å oppfylle disse kravene har Microchip publisert et søknadsnotat kalt AN3983. I tillegg til en forklaring av standardens fremtredende punkter, tilbyr den en tabell som refererer til komponentkravene til standarden og viser hvordan ATECC608- eller TA100-sikre autentiserings-ICer kan fungere som en teknologi som gjør det mulig å hjelpe en produsents produkt med å oppfylle hver av kravene.

Sikkerhetstrender

Det er noen vanlige sikkerhetstemaer på tvers av industri. Det første som skal implementeres er sikker oppstart (Secure Boot). Motivasjonen for sikker oppstart er behovet for å bekrefte at koden som kjører på en vert, oppstartslasteren, er i en klarert tilstand. I løpet av den første fasen vil du sørge for at du kan verifisere den innkommende signaturen til en signert fastvarenyttelast som vil bli verifisert i vertsmikrokontrolleren - først da vil vi tillate at vertsmikrokontrolleren oppgraderes.

Oppgraderinger

En utvidelse av denne idéen om over-the-air oppdateringer vil innebære rutinemessig oppgradering av oppførselen til plattformen din og oppdatering av eventuelle fastvarefeil. Sikre fastvareoppgraderinger i feltet bør også ha samme type mekanisme, ved å bruke en offentlig nøkkel for å verifisere den innkommende offentlige signaturen og deretter, i felten, oppgradere atferden til den plattformen.

Autentisering

Så er det meldingsautentisering - du kan stole på koden som kjører i systemet ditt nå, men hver av nodene må kommunisere med hverandre på fabrikken din. Dette betyr at det er viktig å være i stand til å verifisere kilden til meldingen kryptografisk. En sikker autentiserings-IC er viktig her fordi du kan bruke ting som AES-basert CMAC for å verifisere kilden til meldingen, eller HMAC, i begge tilfeller må du bruke nøkler for å støtte dette brukertilfellet. Dette betyr at meldinger går rundt i nettverket, og at du bare svarer på meldinger med en vellykket kryptografisk autentiseringskode. Hvis en hacker får tilgang til nettverket og begynner å sende falske meldinger, vil de andre nodene se at dette ikke er en autentisert melding, og forkaste den.

Ved å logge mislykkede autorisasjonsforsøk, kan hovedverten i nettverket iverksette tiltak og kanskje til og med isolere en node som de mistenkelige meldingene stammer fra.

Kryptografisk verifisering

Det tredje aspektet er kryptografisk verifisering av at en bestemt maskinvare, for eksempel en industriell pumpe, er ment for det industrielle økosystemet. Hvis en pumpe svikter, er erstatningspumpen ukjent for systemet. Hovedkontrolleren i det nettverket kan spørre den pumpen om X509-sertifikatet. Den kan verifisere signaturen til sertifikatet og se at den lenker tilbake til riktig industriell OEM, og deretter sende en utfordring om å få den pumpen til å bruke en nøkkel i et sikkert element som ATECC608 eller TA100

Innebygd sikkerhet

Det første trinnet i å bygge tillit til det industrielle nettverket er å ha pålitelig silisium for å lagre nøkkelsertifikater og uforanderlige data. Det andre trinnet er å implementere brukstilfellene beskrevet ovenfor, for eksempel sikker oppstart, meldingsautentisering eller tilbehørsautentisering.

Det siste trinnet er å gå fra utviklingsfasen til en produksjonsfase. Dette er det vi kaller sikker nøkkelklargjøring - å injisere nøkkelhemmeligheter og sertifikater i sikre elementer.

Må være sikker

Denne klargjøringen må være sikker, og for vertikale segmenter er det noen standarder. Den mest brukte er standarden knyttet til vanlige kriterier. Dette sikrer at produksjonen gjøres på en sikker måte, så det inkluderer fysisk beskyttelse av området til produksjonsanlegget, inkludert å begrense tilgangen til den fysiske IT-ressursen. Det handler også om den elektroniske beskyttelsen, sikring av nettverket når det gjelder klargjøring, tilgangskontroll, sikkerhetskopiering og lagringsressurser.

Et annet aspekt er organisasjonsbeskyttelse - hvordan overføre informasjonen, hvordan man administrerer sikkerhetspersonellet, hvordan man gir tilgang til dette personellet, hvordan man administrerer vedlikeholdspersonellet som ikke er direkte involvert i klargjøringen.

Hvordan implementerer vi dette i Microchip?

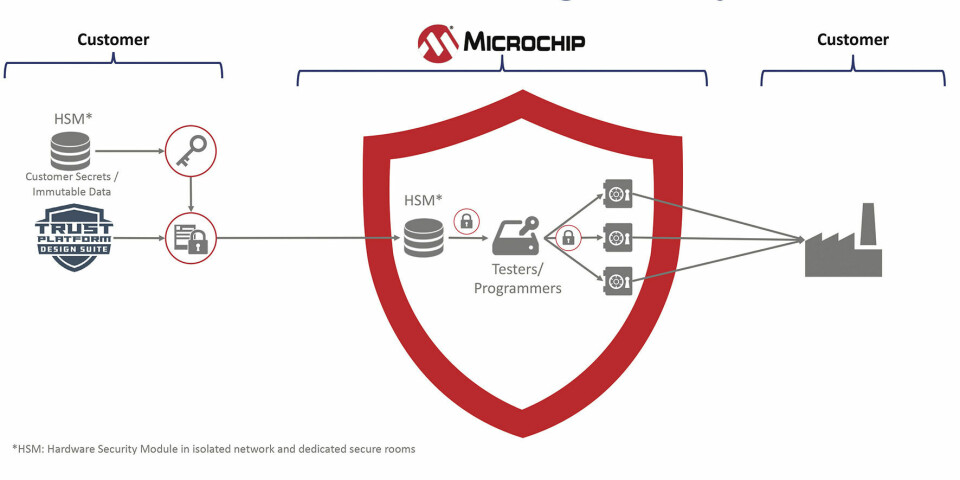

Microchip har en sikker og standard prosess for å utføre det vi kaller den sikre endringsprosessen, en måte å binde den hemmelige informasjonen (data, nøkler, sertifikater) fra kunden til Microchips sikre verden for å utføre klargjøringen med unik informasjon.

Denne prosessen er veldig sikker, siden den er basert på en hemmelig utvekslingspakke for å utnytte Microchips Hardware Security Module (HSM) infrastruktur. Prosessen muliggjør implementering av brukstilfellene og generering av den sikre utvekslingspakken. Dette vil bli kryptert og deretter overført direkte til Microchips beskyttelse i HSM.

Sikker syklus

Informasjonen vil deretter dyttes videre for å gå gjennom testerne, og samtidig opprettholde en fullstendig sikker flyt fra kundens HSM til de sikre elementene. Dette gjøres inne i Microchips sikre fabrikker, som har blitt revidert av tredjeparts sikkerhetslaboratorier. Etter dette kan vi levere produktet til kunden. Forsendelsesprosessen er også definert under den standarden for vanlige kriterier, som sikrer at de sikre elementene er beskyttet under levering til kunder. Det sikrer også sporbarhet i forsyningskjeden, og danner en full prosess.

Oppsummert kan vi si at det viktigste aspektet ved å bygge tillit ikke bare er silisiumet – det er en kombinasjon av silisiumet, brukstilfellene, provisjoneringen og forsyningskjeden som, på slutten av dagen, vil gjøre en kunde i stand til å produsere sluttsystemet sitt før de går live i felten.

For mer informasjon: https://www.microchip.com/en-us/products/security/security-ics/cryptoautomotive-security-ics

Artikkelen ble innledet i Elektronikk nr. 12/2023. Dette er komplett versjon.