Japan planlegger cyberangrep på egne borgere

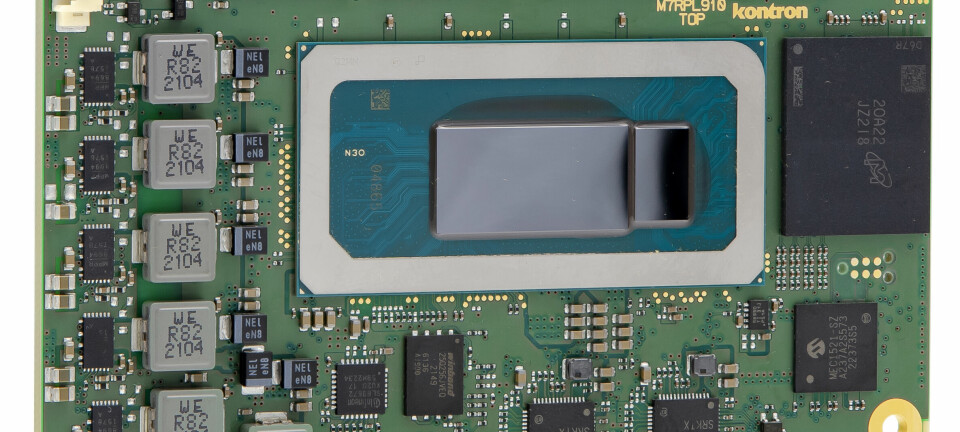

I midten av februar vil japanske myndigheter prøve å hacke seg inn på 200 millioner kameraer, rutere og annen tilkoblet elektronikk i boliger og bedrifter. De sårbare mottar deretter et varselbrev fra sine Internett-leverandører.

Denne artikkelen er 2 år eller eldre

Japanere som ignorerer å endre standardpassordet i ruterne, nettkameraene og annen tilkoblet hjemmeelektronikk, vil i fremtiden få en streng påminnelse fra deres Internett-leverandør.

At noen kan se ditt private nettverkskamera er ikke bare et problem for privatlivet, men et problem for hele Internett. I 2016 ble et program som heter Mirai hacket inn i nettverkskameraer gjennom standardpassord, og programmerte dem til å delta i overbelastningsangrep som indirekte slo ut store webtjenester.

Japans cyberangrep på borgerne begynner i midten av denne måneden og planlegges å fortsette i fem år.

Testen utføres av National Institute of Information and Communications Technology (NICT), som vil utnytte standard passordene, men også en «annen taktikk». Lister over sårbare adresser vil bli delt med Internett-leverandører hvis oppdrag vil bli å informere sine kunder.

For å utføre denne penetrasjonstesten uten å først spørre hver enkelt systemeier om tillatelse, ble Japan først tvunget til å omskrive loven.

Lite beskyttet hjemmeelektronikk truer ikke bare cybersikkerheten, men kan også bli en trussel mot fysisk sikkerhet, da flere og flere tilkoblede systemer er fysiske apparater.

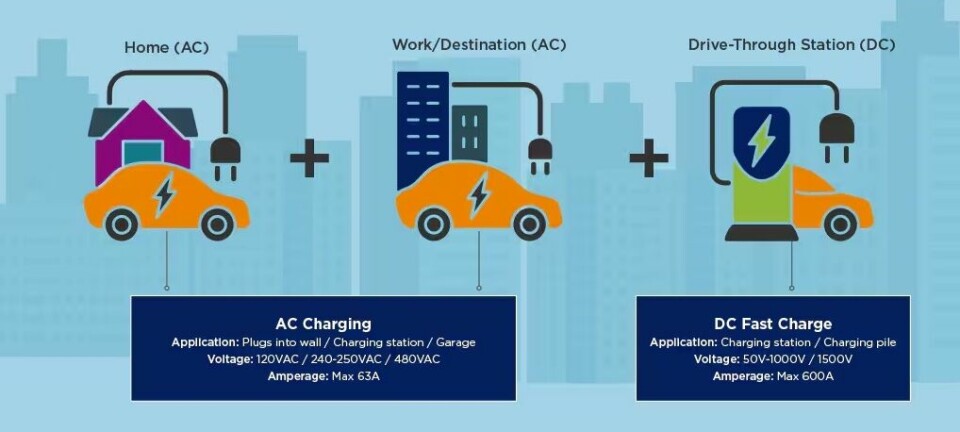

I dag kan en angriper ta kontroll over det smarte husets ventilasjon, låser, husholdningsapparater – og alt som kan kobles til en smart stikkontakt. Snart er også bilen koblet opp.

Spør du oss, er dette et eksempel til etterfølgelse.

Kilde: etn.se