Må forberede oss på nettbasert Pearl Harbor

Etter de profilerte digitale angrepene nylig sier et ledende programvareselskap til Elektronikk at bedrifter og organisasjoner må være forberedt på et “cyber Pearl Harbor”.

Denne artikkelen er 2 år eller eldre

Ideagen er et programvareselskap basert i Nottingham, som spesialiserer seg på bedriftssikkerhet og risikostyring. Nå sier de at bedrifter verden over – inkludert myndighetene – må ta truslene som malware representerer alvorlig, for å unngå et potensielt katastrofalt angrep.

Forrige tirsdag ble betydningen av cybersikkerhet igjen bragt på bane, da organisasjoner verden over, inkludert den Ukrainske sentralbanken, den russiske oljegiganten Rosneft, det britiske reklamebyrået WPP og det amerikanske advokatfirmaet DLA Piper ble påvirket i det seneste nettangrepet. Minst ett sykehus i den amerikanske byen Pittsburgh ble også rammet av hendelsen.

I mai ble den nasjonale helsetjenesten NHS i Storbritannia betydelig påvirket i et angrep som infiltrerte infrastrukturen i helsetjenesten via en ransomware, eller løsepengesvirus, kjent som Wannacry. I dette tilfellet ble datamaskiner i hele NHS-nettverket blokkert med et løsepengekrav på 300 GBP for å kunne hente ut kritiske helsedata.

I takt med at IT- og internettinfrastruktur er i stor utvikling globalt, har flere sikkerhetseksperter gått ut med advarsler om at organisasjoner bør være forberedt på ”langt mer alvorlige” angrep!

En av dem er Gordon McKeown, en risikostyringsekspert hos Ideagen. – I nyere tid har det haglet med høyprofilerte datasikkerhetsbrudd over hele verden, og med drastiske konsekvenser for bedrifter og myndigheter.

– Selv om datainnbrudd og løsepengekrav er alvorlig nok, ser vi muligheter for langt verre ting! Dette dreier seg ikke om hacking – hacking er småtterier sammenlignet med de potensielle truslene malware kan utgjøre. Ettersom verden blir mer og mer tilkoplet, blir sannsynligheten for en hendelse av langt større dimensjoner betydelig større, sier McKeown.

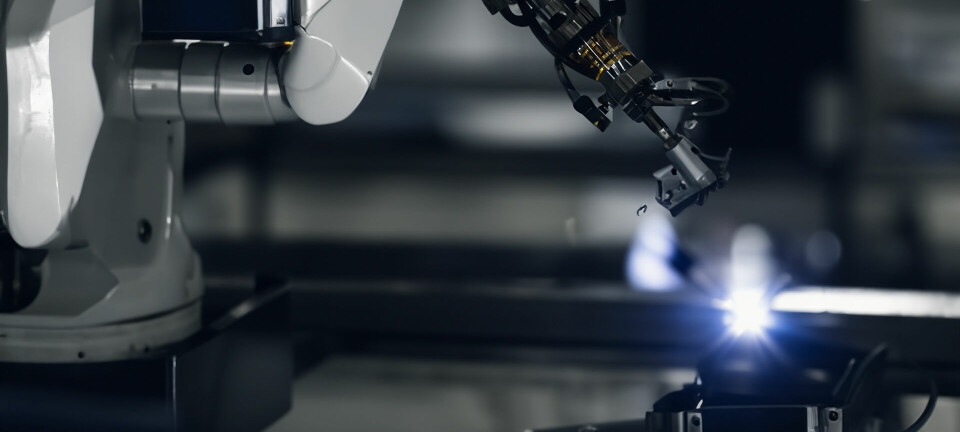

– Når alt er koplet til alt, trenger du da å fysisk kapre et fly for å ødelegge det? Trenger du å plante en bombe på en gassrørledning for å forårsake en eksplosjon? Blir det nødvendig å fysisk bryte seg inn i en kraftstasjon for å bryte strømmen og forårsake en mørklegging? Nei, du kan gjøre alt dette ved å bruke malware.

Som den tidligere CIA-direktøren Leon Panetta sa til den amerikanske kongressen i 2011, ”The potential for the next Pearl Harbor could very well be a cyber-attack”. Dette måtte man forberede seg på, mente Panetta.

McKeown, som har 25 års erfaring i programvareindustrien, peker på den økende trenden rundt høyprofilerte nettangrep og datasikkerhetsbrudd de siste årene. Disse omfatter:

- 2012 Shamoon malware slår ut enorme IT-avdelinger i Saudi Arabia

- 2013: Dark Seoul tar ned minibanker og TV-nettverk i Sør-Korea

- 2014: Black Energy slår av strømmen i Ukraina

- 2015: Den berømte hackingen av Demokratenes nasjonalkomité i USA

- 2016: Mirai bots oversvømmer profilerte nettsteder, inkludert Twitter

- 2017: Wannacry løsepengeangrep på bl.a. NHS i Storbritannia

– Dette er trenden, men dersom vi skal se etter neste Pearl Harbor må vi finne et ‘proof of concept’ som beveger seg fra det digitale domenet til ødeleggelser i den virkelige verden. Det vi ser etter, er et cyber-våpen, advarer McKeown.

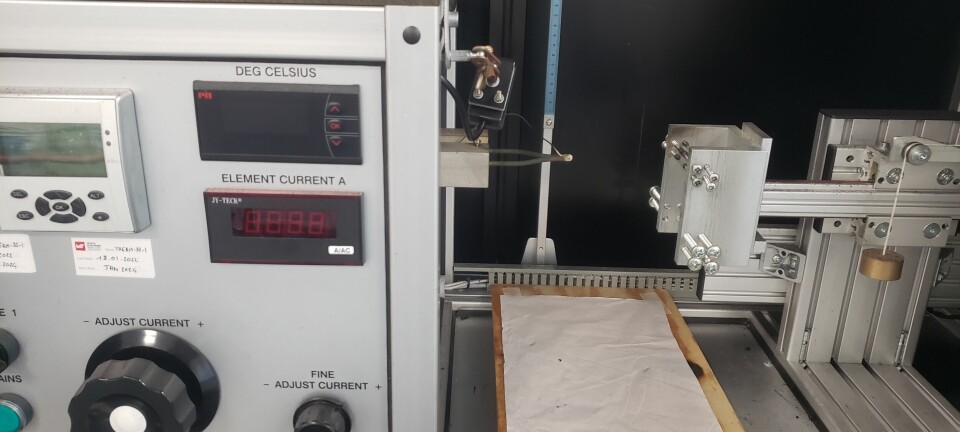

Den såkalte Stuxnet-ormen er et eksempel på et slikt våpen. Den ble spredt vidt og bredt via USB-minnepinner i Midt-Østen i 2009. Stuxnet var skadelig kode som trengte inn i industrielle styresystemer (ICS) for der å endre settinger og skade tilkoplet maskineri – spesielt maskiner som sentrifuger brukt til å anrike uran.

Sårbarheter i kritisk infrastruktur

Ifølge Kaspersky Labs’ Threat Landscape for Industrial Automation Systems 2016, var en fjerdedel av alle nettangrep som ble rapportert til deres internettsikkerhetstjeneste, rettet mot industrielle datamaskiner, som PLS, og minst én av fem industrielle datamaskiner blir angrepet hver eneste måned.

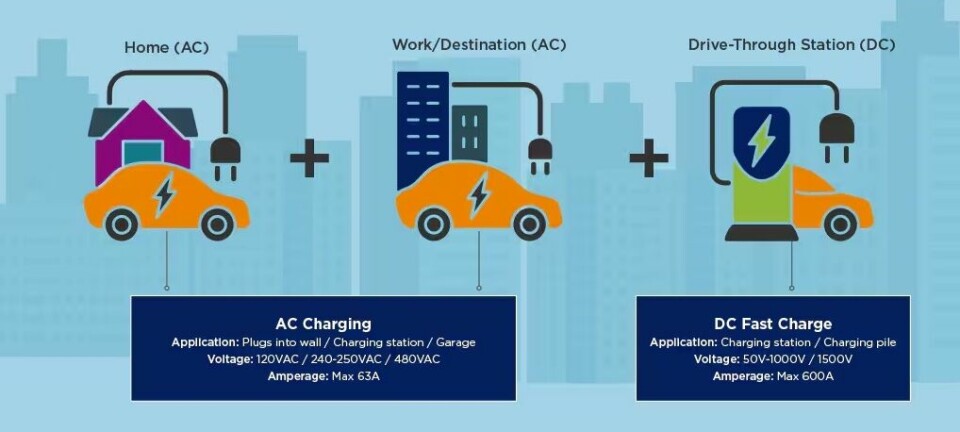

McKeown påpeker at ethvert moderne industrielt utstyr, prosess eller infrastruktur har flere eksterne nettverksforbindelser, inkludert:

- Direkte internettforbindelse for fjernstyringstilgang til ICS

- OEM og organisasjoner i leveringskjeden for oppdatering av industrielt utstyr

- Administrasjons- og vedlikeholdssystemer og -data (prosesstilstand, logistikk, etc.)

- Mange innomhus- og tredjeparts forretningssystemer

- Myndigheter og andre overvåkings- og reguleringssystemer og –kommunikasjon

- Bærbare media

Eksemplet med Stuxnet – som til dags dato er den eneste malware som er spesifikt designet for å ødelegge maskineri – danner selve modellen for et cyberbasert Pearl Harbor, sier McKeown, som legger til: – Selv den mest kritiske infrastruktur har mange potensielle angrepsvektorer, som eiere og operatører har liten eller ingen kontroll over. Svaret på denne sårbarheten er å utvide omfanget av risikostyring i bedriftene til å omfatte leveringskjeden og digital risiko, understreker han.

– Enhver organisasjon som eier kritisk infrastruktur eller en fabrikk eller utstyr der bevisst sabotasje vil ha økonomiske, infrastrukturmessige, omdømmemessige, markedsmessige eller sikkerhetsmessige (FIRMS) konsekvenser, må seriøst spørre seg hvordan de proaktivt kan håndtere risikoen for sabotasje via skadelig programvare?