Sikkerhet i innvevde systemer

Sikkerhet er et voksende tema i innvevde elektronikk, og mange utstillere vil fokusere på dette under årets electronica-messe. Vi har fått Andreas Mangler hos Rutronik til å se litt på temaet.

Denne artikkelen er 2 år eller eldre

Alt begynner med tillit! Slik lyder et gammelt reklamemotto fra en tysk bank. Tillit oppstår når en person eller et system reagerer forutsigbart, også under stress. Men desto mer verdifulle varene eller dataene er og desto mer komplekst systemet er, desto vanskeligere er det å sikre dette. Dette gjelder også for innvevde systemer.

Økende farer

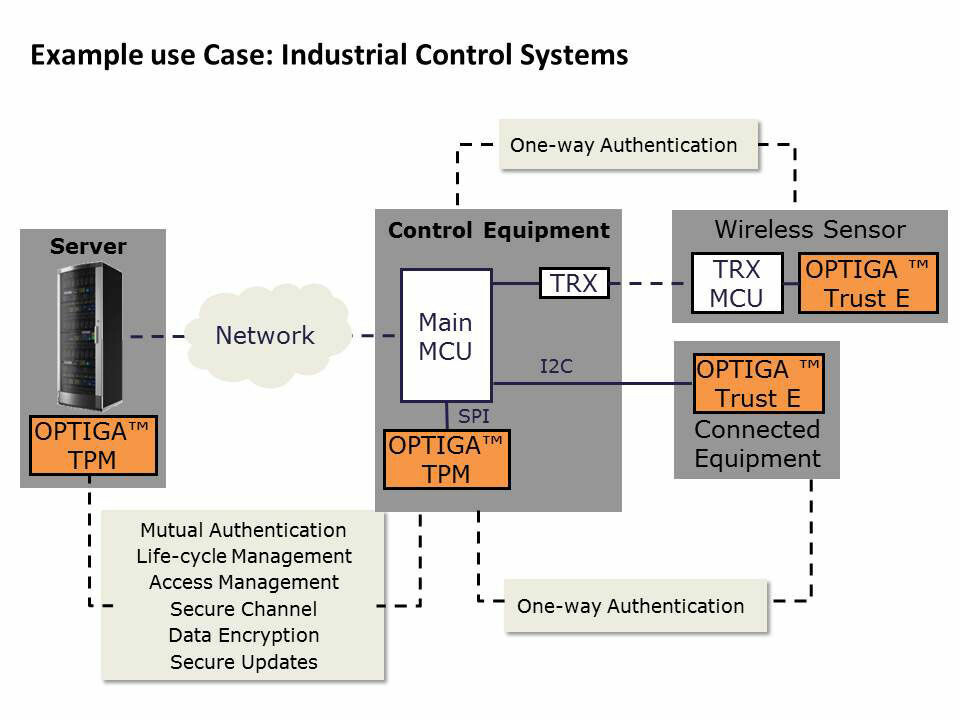

Antall integrerte enheter vokser svært hurtig, samtidig øker faren ved disse overproporsjonalt, fremfor alt i kraft av integrasjon av nettverksmuligheter. Med hvert lag i tilknytningen, f.eks. i de cyber-fysiske systemene for industri 4.0, øker risikoen. Når kjernefunksjonalitetene migrerer til skyen, dukker flere farer opp fordi dette fjerner beskyttelsen den fysiske atskillelse av apparatene ga. Frem til i dag har man ikke hatt et skalerbart sikkerhetsverktøy som mobilnettoperatørene kan bruke for å garantere at dine data og EDB-systemer forblir hemmelige og uskadde. Dermed må programvarekomponenter som befinner seg i skyen, beskyttes. For å garantere kommunikasjons- og samspillsevne mellom forskjellige enheter og systemer må sikkerheten til dataplattformen basere seg på definerte standarder.

Tre sikkerhetsnivåer

Sikkerhet kan etableres på tre nivåer:

- Bare på programvarenivå: Forankring av sikkerhetsmekanismer i operativsystemet krever praktisk talt ingen kostnader, byr dog bare på liten beskyttelse.

- Programvare og maskinvare: Trygge eksekveringsomgivelser bestående av program- og maskinvare byr på en middels beskyttelse til lave kostnader.

- Programvare og manipulasjonssikker maskinvare: Et fast montert «Secure Element», realisert som maskinvare som er utstyrt med krypteringsalgoritmer, krever visse investeringer, men byr på den høyest mulige beskyttelsen.

Tilgjengelige teknologier

Forskjellige datamaskinteknologier er tilgjengelige for dette:

- TPM (Trusted Platform Module) er en trygg maskinvare med en lagret nøkkel.

- TNC (Trusted Network Connect) beskriver en tilgangskontroll pluss sikkerhet til sluttenhetene.

- SED (Self-Encrypting Drive) er en maskinvarekryptering med fint graderte blokker.

- PC-klient-, mobil- og kjøretøyprogrammer baserer seg f.eks. på profilene til TPM 2.0 bibliotek-

- spesifikasjonen.

I tillegg kreves en pålitelig dataplattform med grensesnitt på tvers av mange plattformer. De må dekke både innvevde systemer og smarttelefoner, bilder, skyer, virtuelle maskiner, servere, stasjonære og bærbare datamaskiner, nettbrett og mye mer.

Hvor mye?

For hver applikasjon må det avveies hvilken grad av beskyttelse som du eller dataene dine trenger. Ettersom sikkerhet alltid er forbundet med kostnader, gjelder formelen «lave investeringer = lav beskyttelse». Kunsten består dermed i å veie kostnader og risiko opp mot hverandre.

For eksempel er det tilstrekkelig med minimal beskyttelse for tilkobling av en Bluetooth-hodetelefon til en smarttelefon. For å beskytte et smartmeter eller en fartsskriver mot manipulasjon er dog mer omfangsrike tiltak nødvendige. Enda bedre beskyttelse trenger f.eks. M2M-applikasjoner.

Egnede tiltak

Ikke bare ved kommersielle applikasjoner utgjør trojanske feller, f.eks. falske servere eller forfalskede klienter, og ubemerket speiling, dvs. ulovlig kopiering av data på tilkoblingspunkter, hovedfarene. De utgjør en fare for intellektuell eiendom (IP), eller foretakets kjernekunnskap og forretningsmodell. Dette må hindres med egnede tiltak, og dermed bibeholde kvaliteten og påliteligheten samt foretakets positive image.

Sikkerhetsprosesser

Kvaliteten til sikkerheten avhenger fremfor alt av de respektive prosessene. En slik prosess, ideelt sett, gjentas regelmessig: Den starter med analyse av angrepene og truslene, som sikkerhetsmålene og -tiltakene avledes fra. På dette grunnlaget lar seg beskyttede planleggings- og utviklingsmiljøer bygge opp samt et sikkerhetslaboratorium for penetrasjonstester slik at foretaket kan utvikle en portefølje av sikkerhetssertifiserte klareringsankre som muliggjør en sikker produksjon og personalisering av sluttproduktene. Selvfølgelig utvikler truslene og angrepene seg stadig videre, slik at disse må testes og analyseres regelmessig, og dermed starter prosessen på nytt igjen.

Klareringsanker

Kjernen og utgangspunktet for sikkerheten i et system er nøkkelen til kryptering og dekoding av følsomme data. Hvis denne knekkes eller klones, er det slutt på sikkerheten. Dermed er håndteringen av nøkkelen under hele produktlevetiden – inklusive produksjon – helt avgjørende. Tre klareringsankre garanterer nøkkelens sikkerhet: sikker oppbevaring av nøkkelen, beskyttelse av nøkkelens kryptering samt håndtering, dvs. hvem har tilgang til nøkkelen på hvilket tidspunkt og via hvilken vei. Disse kan implementeres i systemet på forskjellig måter, enten som programvare som en del av operativsystemet eller som maskinvare på en separat maskinvare med utvidede sikkerhetsfunksjoner.

Å isolere eller kryptere alle data og systemer byr på en ekstrem høy grad av sikkerhet, men er som regel ikke gjennomførbart eller tilrådelig. En server kan da ikke krypteres hvis en forretningspartner trenger tilgang til åpne data. Det må også finnes tilstrekkelig åpenhet for programvare- og fastvareoppdatering.

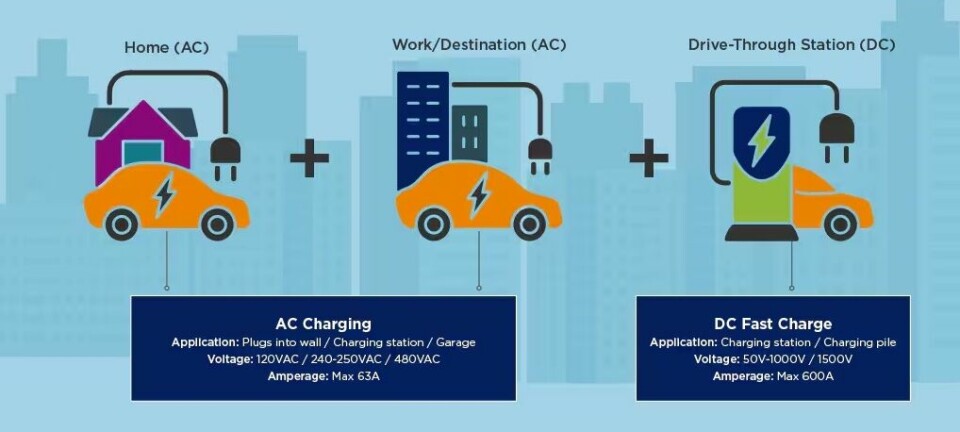

![Fig.1: Typisk brukseksempel i industriell styringsteknikk [kilde: Infineon]](https://image.elektronikknett.no/2679706.webp?imageId=2679706&width=960&height=720&format=jpg)